국가정보원은 2023년 우리나라 공공기관을 대상으로 한 사이버공격이 일평균 162만건 정도 발생했다고 발표했으며, 이 가운데 80% 정도를 북한발 해킹으로 분류했다.북한 발 사이버 공격이 빈번하게 발생하면서 이것이 정말 북한의 소행인지에 대한 의문이 함께 대두되고 있다.

현재 북한은 아시아 태평양 네트워크 정보센터(APNIC, Asia-Pacific Network Information Centre)에서 공식적으로 할당받은 IP 대역과 러시아 및 중국 통신사가 제공하는 IP 대역을 사용 중이다. 북한에서도 인터넷을 이용하고 있으나, 극히 제한적인 사용자만 외부 인터넷에 접속할 수 있다.

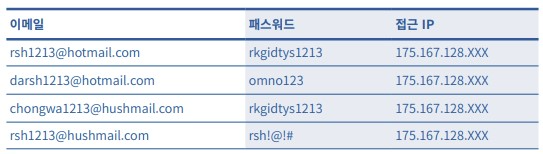

로그프레소는 전 세계에서 수집한 OSINT(Open Source Intelligence)를 활용해 공격자에 대한 분석을 시행했다. 과거 한국의 주요 공공기관을 공격했던 악성코드를 분석한 결과, 사이버 공격자가 북한과 직접적으로 연관된 특정 이메일 계정과 IP 대역을 이용했음을 확인할 수 있었다.

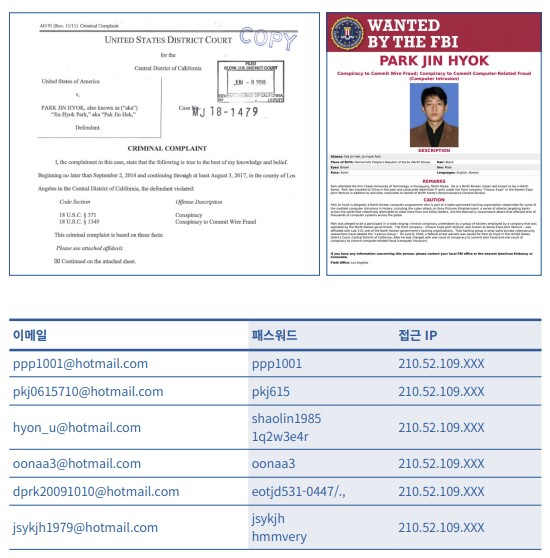

또한 로그프레소는 미국 연방수사국(FBI)이 공소장에 공개한 북한 해커 박진혁의 이메일 주소를 확보해 이를 분석했다. 해당 정보를 근간으로 실제 북한 해커들이 사용했던 이메일 계정과 패스워드를 확인했으며, 북한에 할당된 IP 대역을 통해 공격한 사실을 공개했다.

과거에는 악성코드를 분석해 공격 그룹을 조사했으며, C2 서버 관련 계정, IP 및 도메인 등을 활용해 추가 공격을 방어했다. 그러나 최근 들어 공격자들이 악성코드 정보에 다른 사람이나 집단의 정보를 사칭하는 위장 전술을 사용하면서, 공격 그룹을 특정하기 위해서는 다각적인 분석 방법이 필요해지고 있다.

장상근 로그프레소 연구소장은 “사이버 공격이 첨예화되면서 이에 대응하기 위한 분석 기술 또한 고도화되고 있다”며 “사이버 공격과 공격자 집단을 효과적으로 연구하기 위해서는 OSINT 관점도 활용해야 할 것”이라고 전했다.

이번 CTI 리포트에서는 최근 발생했던 국내 대학교의 개인정보 유출 사고 사례를 함께 다뤘다. 대다수 기업과 기관들이 담당자를 채용해 보안관리 업무를 수행하고 있음에도 불구하고 즉각적인 조치가 어려운 이유와 기존 보안솔루션의 한계를 개선하기 위한 방안을 함께 소개했다.

로그프레소 측은 “근무 시간 외에 주말과 새벽, 공휴일 등에 이루어지는 공격에도 효과적으로 대응하기 위해서는 SOAR(Security Orchestration, Automation and Response) 도입을 추천한다”며 “보안 운영 업무를 자동화하고 표준화해 사이버 공격에 대응하는 평균 시간 ‘MTTR(Mean Time To Respond)’을 줄이는 것이 핵심”이라고 설명했다.

한편 로그프레소는 고객들이 사이버 대응 전략을 수립할 수 있도록 발생 가능한 위협과 사례를 분석한 CTI 리포트를 공유하고 있다. 해당 리포트는 로그프레소 홈페이지에서 확인할 수 있다.

로그프레소는 현재 누적 침해 지표(IoC) 640억건 이상, PI(Privacy Intelligence) 2,500억 건 이상의 CTI 정보를 보유하고 있으며, 실시간으로 전 세계를 대상으로 보안 위협 정보를 수집하고 추적 중이다. 또한 수집한 정보를 자사 SIEM(Security Information and Event Management, 통합보안관제) 및 SOAR(Security Orchestration, Automation and Response, 보안운영자동화)과 동기화해 실시간으로 활용할 수 있도록 지원한다.

[안재후 글로벌에픽 기자/anjaehoo@naver.com]